Mit dem verstärkten Einsatz von Homeoffice sind die IT-Sicherheits – Anforderungen an das eigene Netz größer als davor.

Mich stört es, dass es beim Einsatz mehrerer WLAN-Accesspoints bisher keine leichte Lösungen bestehen, um getrennt voneinander sowohl ein Gastnetz als auch ein „normales“ Netz sicher zu betreiben. Um eine gute WLAN-Abdeckung zu erreichen, ist es üblich, pro Haus / Wohnung mehr als 1 Access Point zu betreiben. Schließlich sollte in jeder Ecke des eigenen Hauses eine gute Verbindung zum WLAN gewährleistet sein.

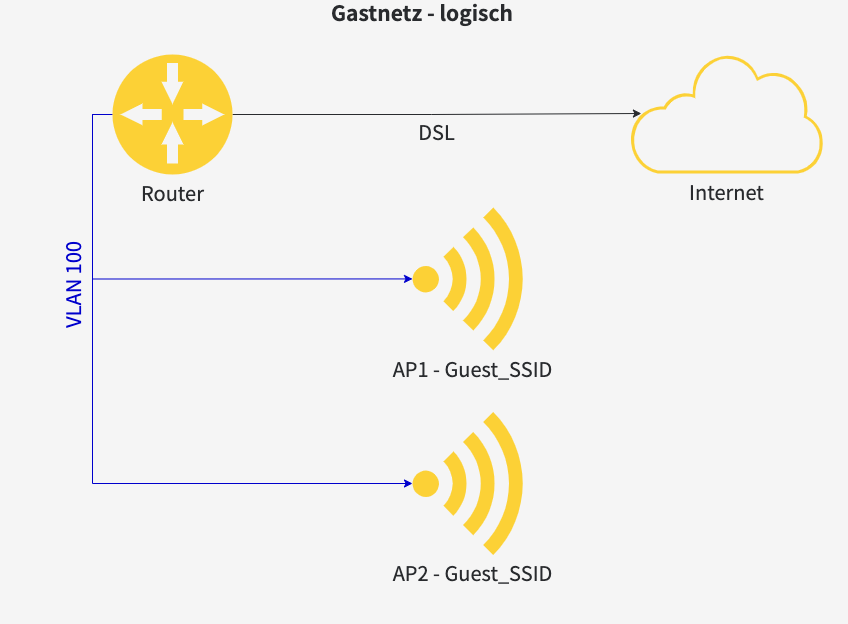

Das Gastnetz soll – wie der Name schon deutet – von Gästen benutzt werden und einen Zugang ins Internet ermöglichen. Gleichzeitig soll aber den Zugang zu anderen Geräten im privaten Netzen verwehrt bleiben.

Es ist mein Anliegen, mit dem Netzwerk folgende Punkte zu garantieren:

- Beste Auslastung der Internet Verbindung

- Gastnetzwerk

- Gutes Roaming von WIFI-Devices

- Möglichst geringe Kosten

Nach entsprechenden Recherchen habe ich mich zur Umsetzung eines Lösungskonzepts entschieden, mit dem ich nach bisherigen Einsatzerfahrungen bisher äußerst zufrieden bin.

Im Kern trenne ich 2 Netze (privates Netz und Gastnetz) über VLAN.

Was ist VLAN?

VLAN ermöglicht es, mehrere virtuelle (logische) Netzwerke über das gleiche physikalische Netzwerk zu Verfügung zu stellen. Also man hat mehrere Netzwerke ohne für jedes Netzwerk separat Netzwerkkabel installieren zu müssen.

Mehr Information dazu hier.

Als Hardware habe ich folgende Hardware benutzt:

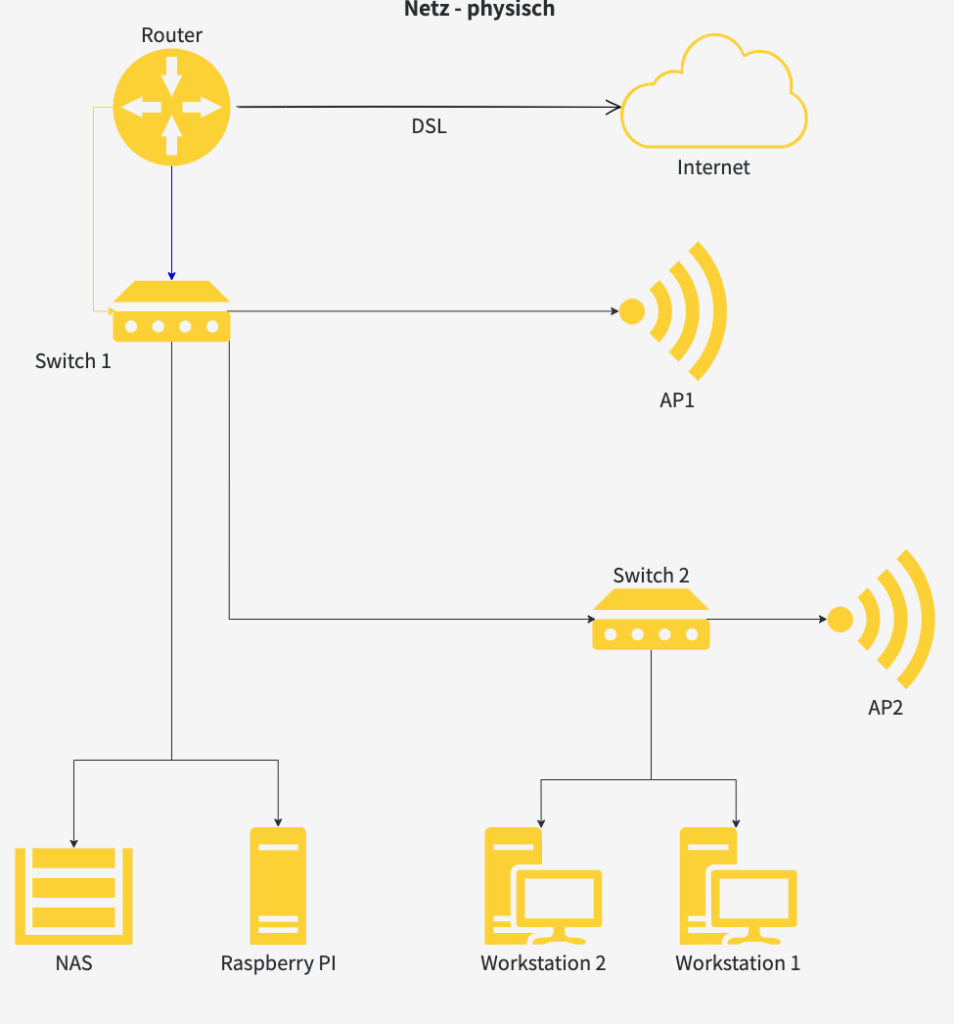

Router: Fritzbox 7590

Access Points: UniFi 6 Lite Access Points (2 Stück)

Controller: Unifi auf Raspberry PI4B

Switches: Managed Switches von TP-Link (TL-SG108E) (2 Stück)

Im Haus gibt es vom Keller eine Sternverbindung zu den einzelnen Zimmern über Ethernet Kabel (Patchfeld Ports 22-24).

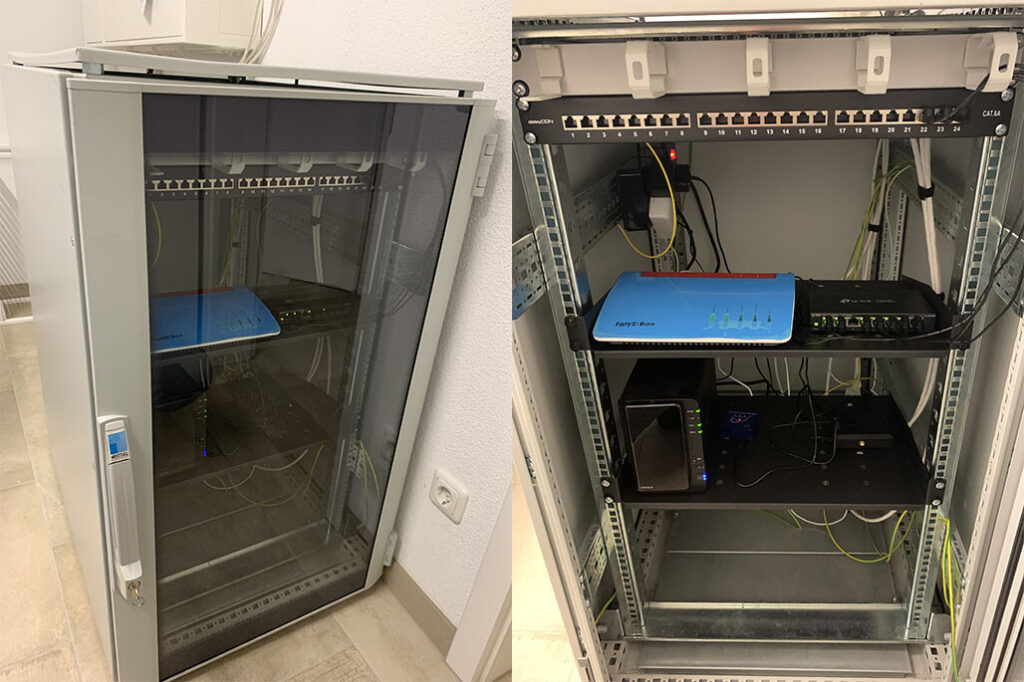

Ich habe gebraucht diesen 19“ Rack günstig bekommen – der natürlich etwas überdimensioniert ist. Zu sehen:

- Oben links: DSL Router AVM Fritzbox 7590

- Oben rechts: TP-Link (TL-SG108E)

- Unten links: Synology DS-216+II

- Unten rechts: RasperryPI 4

An den LAN-Steckdosen in den Zimmern habe ich Unifi-Access Points. Diese sind in der Lage, mehrere WLAN-Netzwerke (SSID’s) zu Verfügung zu stellen. Auch kann man explizit angeben, welche VLAN von welche SSID verwendet werden soll. Mehr dazu später im Artikel.

Physisch sieht mein Netzwerk so aus:

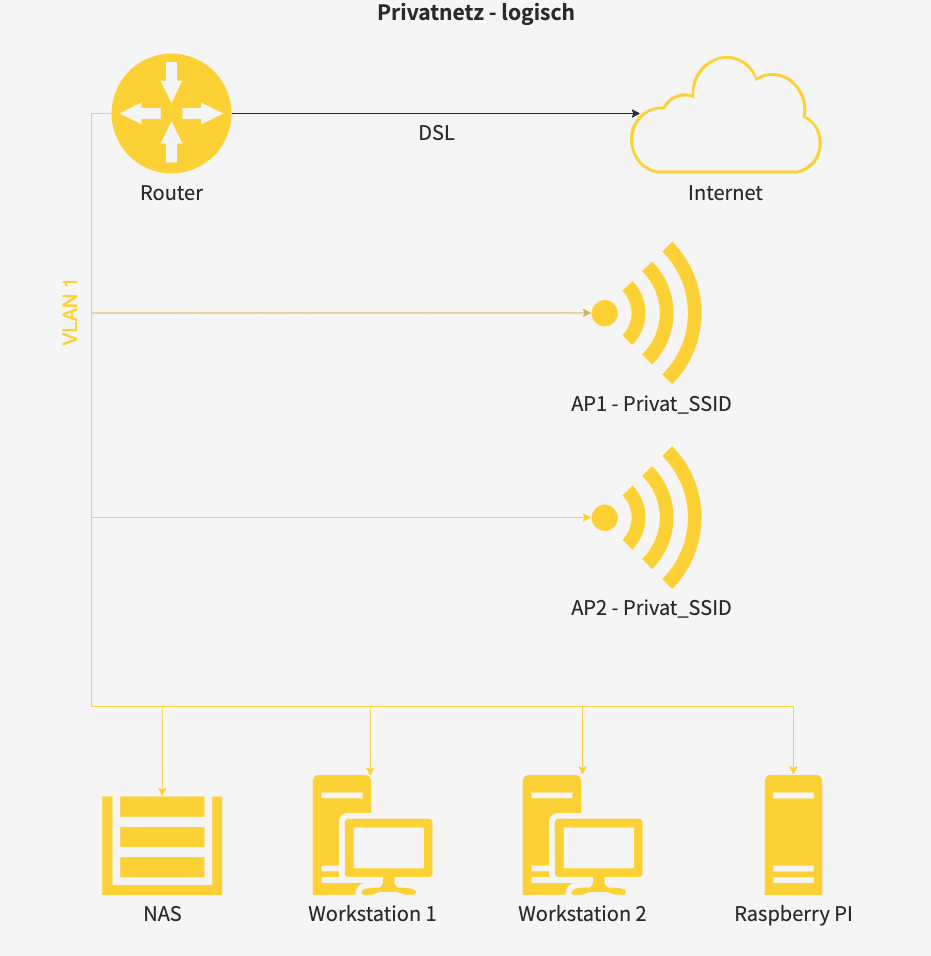

Und so war das Zielbild der Netzwerke:

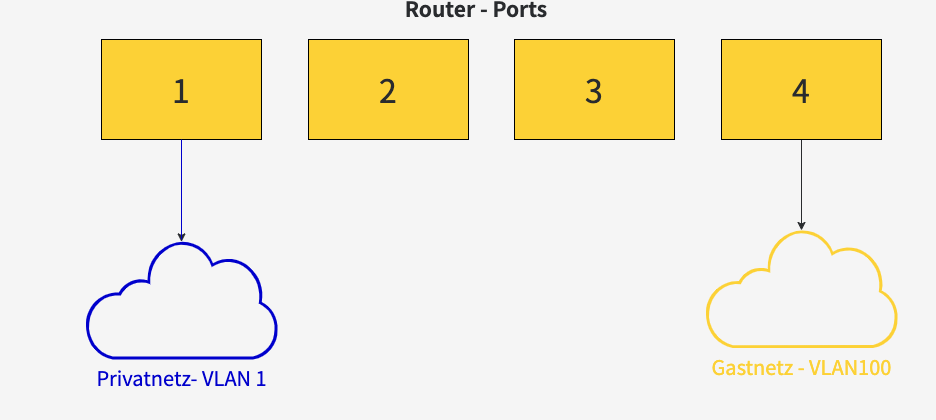

Das Privatnetz soll zur Anbindung der Heimrechner benutzt werden. Als VLAN sollte VLAN 1 benutzt werden.

Das Gastnetz soll zur Anbindung der Gastclients benutzt werden. Dafür habe ich VLAN100 definiert. Zu beachten ist, dass sich die Gastclients ausschließlich über WLAN mit dem Netz in meiner jetzigen Konfiguration anbinden können. Es wäre jedoch sehr leicht, Ports im Switch so einzurichten, dass dort verbundene Clients auch Teil des VLAN’s 100 sind.

Es hat etwas länger gebraucht, bis ich zu diesem Setup gekommen bin. Unter anderem hatte ich mir überlegt, ob ich nicht noch ein zusätzliches VLAN für meine Arbeitsrechner erstellen soll- allerdings hätte ich dann 3 Netzwerke gehabt was z.B. DHCP etwas komplizierter gemacht hätte. Dafür hätte ich mein RapsberryPi so einstellen müssen, dass es mit den 3 VLAN’s verbunden ist um DHCP für jeweils jedes Netz einzurichten. Das fand ich doch dann etwas zu viel.

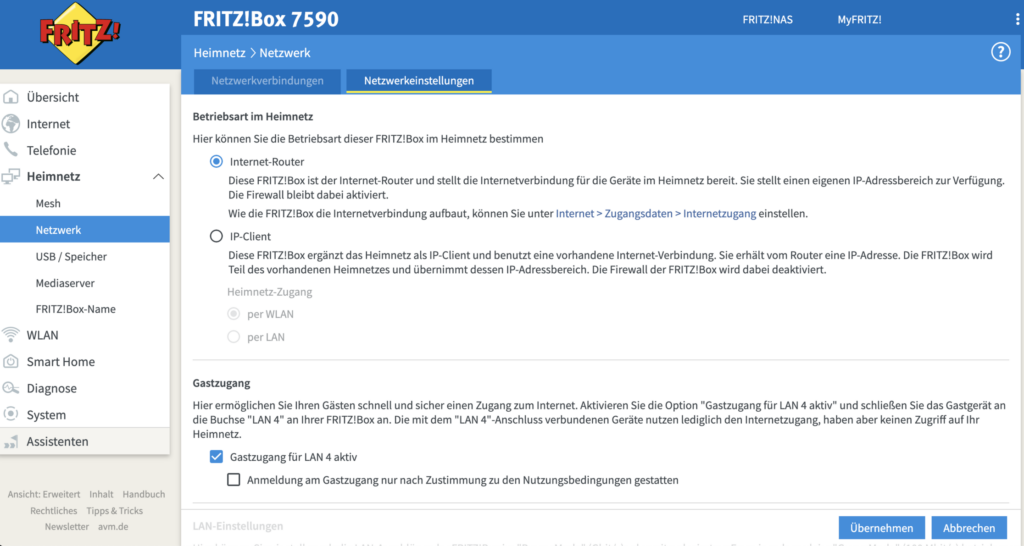

Die Fritzbox ist an sich in der Lage, ein Gastnetz zur Verfügung zu stellen. Deswegen habe ich mich dazu entschlossen, einfach den Gastzugang auf Port 4 der Firtzbox zu aktivieren:

Das Gastnetz der Fritzbox stellt einen eigenen IP-Bereich für Geräte dessen DHCP-Anfragen über diesen Port stammen. Deswegen habe ich in der ersten Abbildung zwei Verbindungspfeile vom DSL-Router zum Switch:

Und an der Stelle fängt die VLAN Konfiguration auch richtig an. Der TP-Link Switch wird an Ports 1 und 4 zum DSL-Router angeschlossen. Ich habe Port 4 vom DSL-Router mit Port 4 des Switches verbunden.

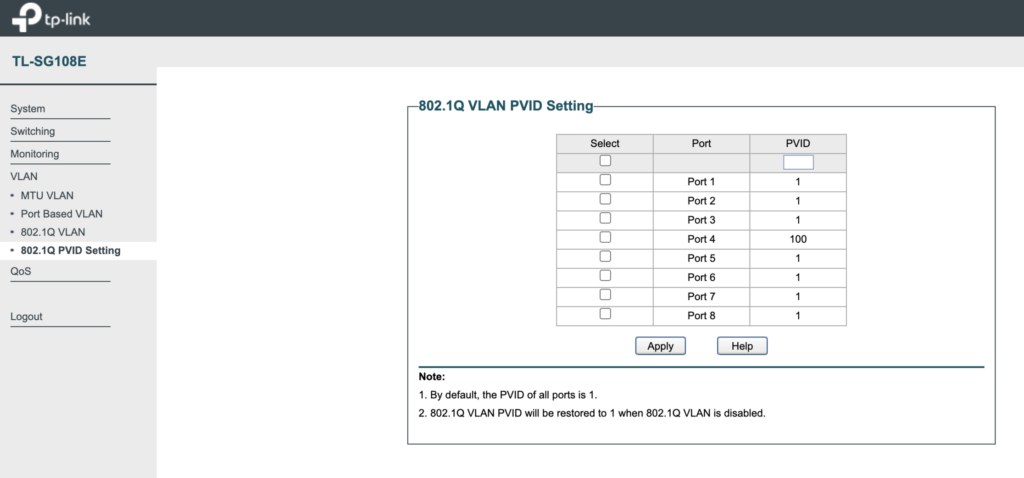

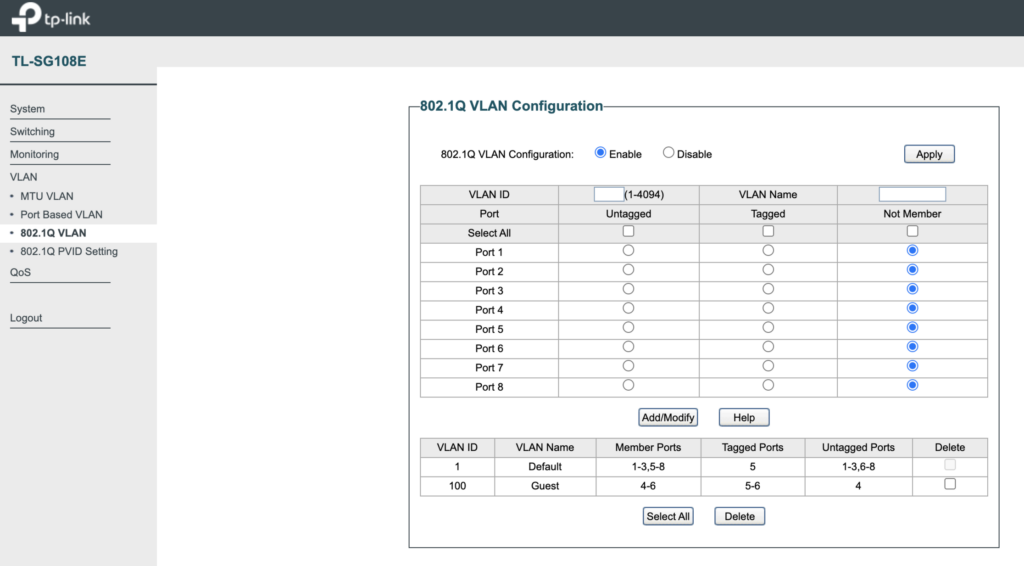

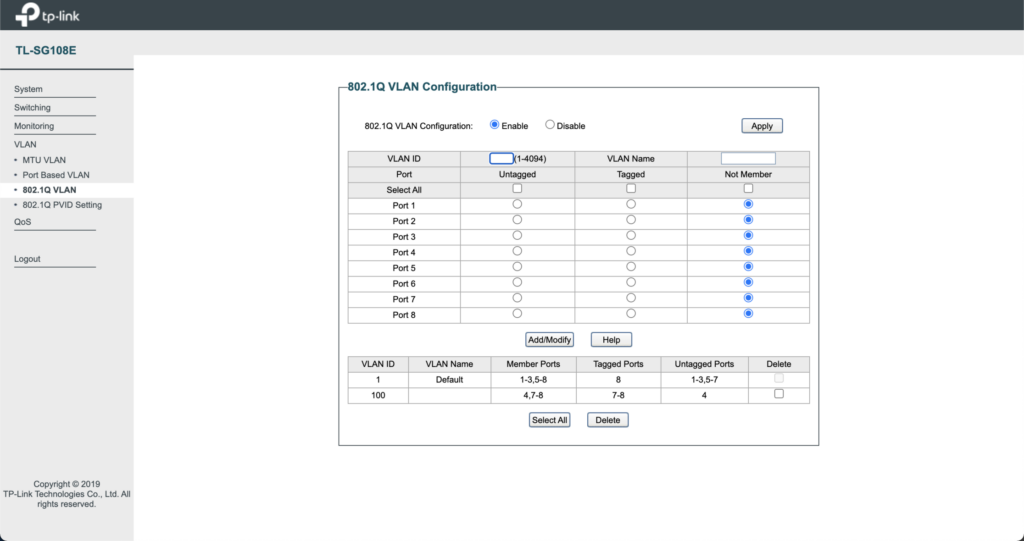

Im Switch selbst muss gekennzeichnet werden, dass die Pakete aus dem Port 4 den VLAN100 zugeordnet werden müssen. Dies wird über folgende Einstellung angegeben:

Damit haben wir die Verbindung und Einstellung zwischen Switch 1 und DSL- Router abgeschlossen.

Als nächstes widmen wir uns der Verbindung zwischen Switch 1 und AP1:

Wir wollen ja beide Netzwerke über den Access Point zu Verfügung stellen. Dafür müssen wir den Port im Switch so konfigurieren, dass beide VLAN’S über diesen Port weitergereicht werden:

AP1 ist mit Port 6 am Switch angebunden. In der zweiten Tabelle (siehe Abbildung oben) erkennt man, dass Port 6 „untagged“ die VLAN1 weiterreicht. VLAN100 wird getagged über den Port 6 weitergegeben. Damit kommen am angeschlossenen AP beide Netzwerke an. Die NAS und mein RaspberryPi sind über jeweils Port 1 und Port 2 an diesem Switch angebunden. Beide Ports werden nur das VLAN 1 zugeordnet.

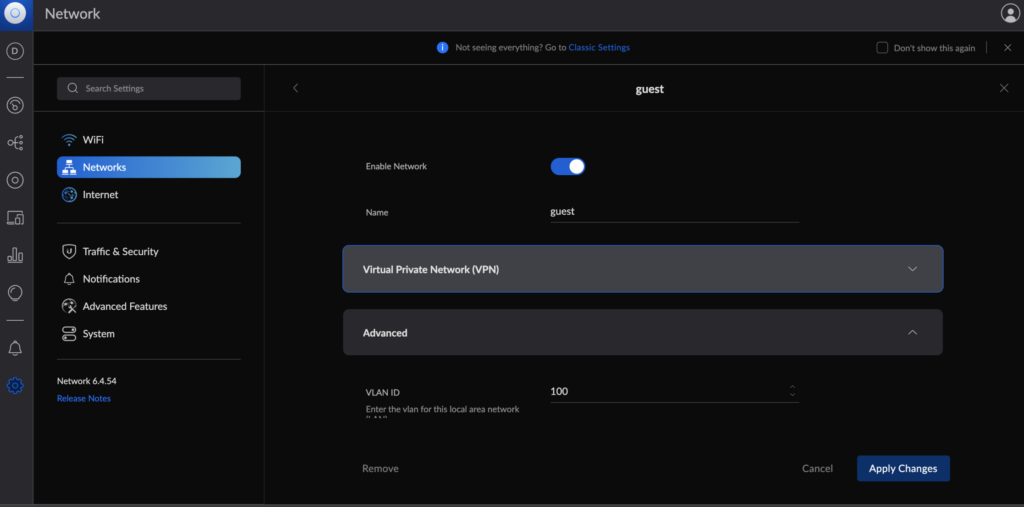

Bei der Unifi Konsole muss ein neues Netzwerk erstellt werden, welches der VLAN100 zugeordnet wird:

In meinen Fall heißt das Netzwerk „guest“.

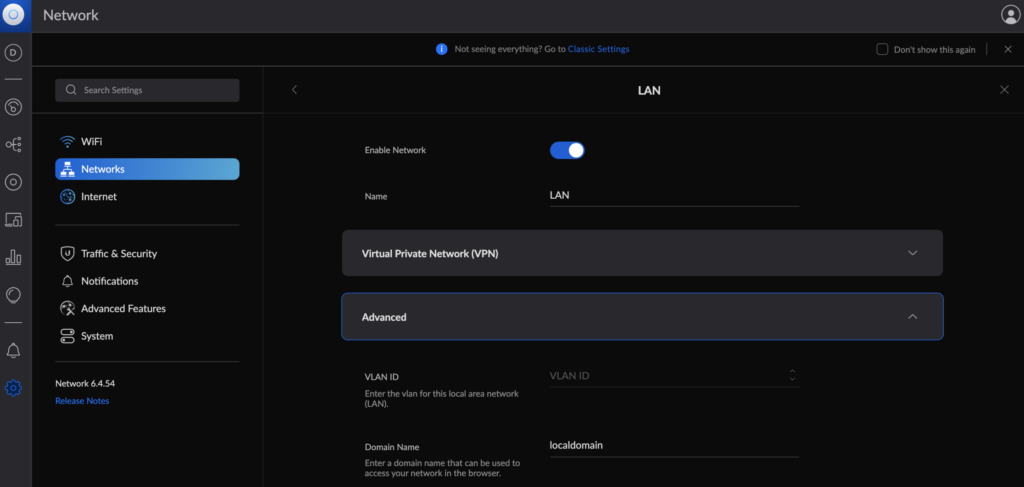

Für das private Netzwerk gebe ich kein VLAN ein (scheinbar erwartet Unifi das VLAN1 untagged)

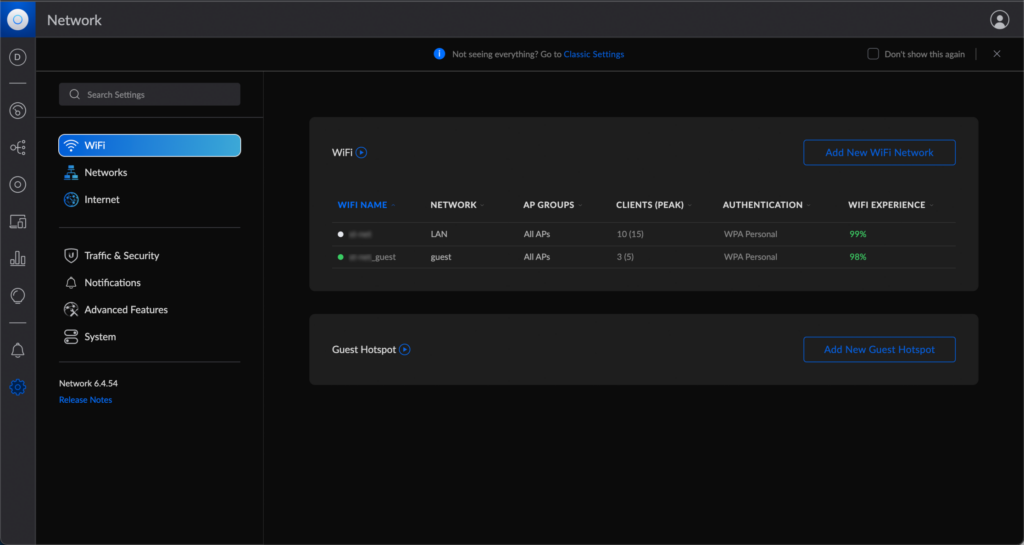

Als nächstes müssen beide WLAN Netzwerke in der Unifi-Console eingerichtet werden. Diese Konfigurationen werden dann automatisch an alle angeschlossenen Access Points weitergegeben:

Damit ist die WLAN-Konfiguration für das Setup abgeschlossen.

Die letzte Verbindung, die wir uns genauer anschauen müssen, ist die zwischen Switch 1 und Switch 2.

Switch 1 ist mit Switch 2 über Port 5 des Switches 1 verbunden (siehe Abbildung 6) und mit Port 8 des Switches 2 verbunden (siehe Abbildung 7)

An beiden Switches wird das VLAN1 und VLAN100 getagged weitergegeben. Scheinbar wird diese Verbindung 2 Switches bei Cisco-Switches „Trunk“ genannt (also die Verbindung über die mehrere VLANs von einem Switch an den nächsten weitergegeben werden)

Somit kommen diese beiden Netzwerke an beiden Switches an. In Switch 2 ist über Port 7 der AP2 angeschlossen, und meine Workstations über Port 1 und 2.

Damit schließen wird die Konfiguration für die Trennung beider Netzwerke komplett ab.

Dieses Setup hat sich bei mir bis jetzt bewährt.